Cisco ASA’yı kurmak ve yönetmek için birkaç tane yöntem vardır. Zaten bildiğiniz ortak yöntem, bir hyperterminal programı kullanarak CLI aracılığıyla yapılandırmak. Başka bir yöntem de Adaptive Security Device Manager ( ASDM ) ile bir Grafik Kullanıcı Arayüz (GUI) ile yapılandırmaktır.

Bir ASA’nın satın alınmasıyla kutunun içeriğinde bir konsol kablosu (açık mavi renk) gelir.. Bu kablo başlangıçta ASA’ya erişmek ve yapılandırmak için kullanılır. Kablonun iki farklı ucu, bir RS-232 (DB-9) konektörü ve bir RJ-45 konektörü vardır. Modern dizüstü bilgisayarlar / PC’ler artık bir RS-232 portu ile gelmiyor, bu nedenle kabloları birbirine bağlamak için bir USB-seri adaptöre ihtiyacınız olacak.

Konsol kablosunun bir resmi aşağıdadır:

Aşağıda Seri-USB dönüştürücü kablosuna ait bir görüntü verilmiştir:

Konsol kablosunun RJ-45 ucunu alın ve ASA’nın (cihazın arkasında bulunan) konsol portuna takın. Şimdi diğer ucunu alın ve dizüstü bilgisayarınıza / PC’nize takın. Güç kaynağının ASA’ya düzgün bağlandığından ve cihazı açtığından emin olun. Aşağıdaki resim Cisco ASA 5505’in konsol portunu göstermektedir:

PuTTY’yi açın. Aygıt yöneticisinde oluşan sanal Com portu seçerek (Örneğin COM3) Open’e tıklayın.

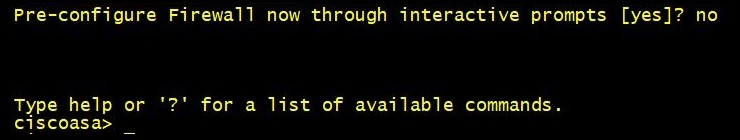

ASA ilk kez başlatıldığında, yapılandırmaya yardım etmek için interaktif sihirbazı kullanmak isteyip istemediğinizi soran bir sistem mesajı alırsınız. Eğer yes yazarsanız aşağıdaki seçenekler sunulacaktır:

Eğer no girersek ASA’ya giriş yaparız ve ciscoasa varsayılan ana bilgisayar adı olarak kullanır . Bu bizi bir >sembolle gösterilen kullanıcı EXEC moduna getirir :

ciscoasa>Aşağıdaki, CLI’in ekran görüntüsüdür:

Not

Etkileşimli sihirbazı daha sonra çağırmak isterseniz, setup komutunu kullanabilirsiniz .

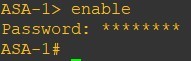

Ardından, ayrıcalık EXEC moduna erişmek için enable yazacağız. Bir şifre girmeniz istenecektir; şifre boştur , Enter tuşuna basılır ve istemin değiştiğini görürsünüz. Ayrıcalık EXEC modu bir #sembol kullanılarak gösterilir :

ciscoasa> enable

Password:

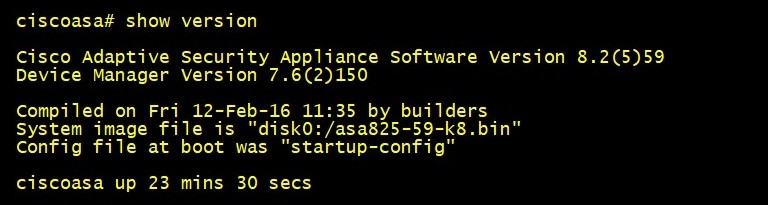

ciscoasa#show version komutunu kullanarak ASA cihazı hakkında çeşitli bilgilere bakalım. Cihaz çalışma zamanı, ASDM sürümü, işletim sistemi sürümü, model, seri, mevcut özellikler, işlemci tipi, RAM miktarı, arayüzler ve lisanslar ilk başta göze çarpan bilgilerdir.ciscoasa# show version8.2ASDM sürümü 7.6, sistem görüntüsünün yeri ve cihazların çalışma süresi: 23 dakika 30 saniye.

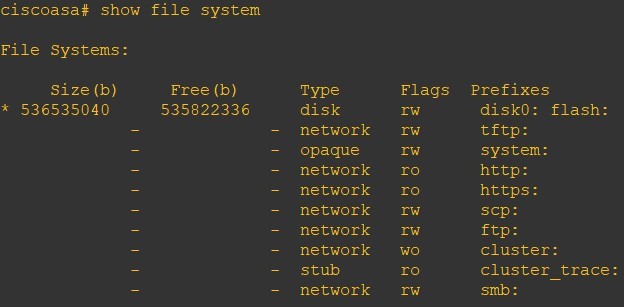

Dosya sistemini görüntüleme

show file system ASA’nın dosya sistemini görüntüler. show flash: komutu ile de flaşın içeriğini görebiliriz.

ciscoasa# show file systemNot

Cisco ASA’da kullanılan komutlar, Cisco anahtarları ve yönlendiricileri üzerinde kullanılanlara çok benzer.

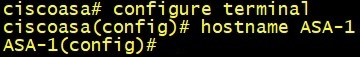

Bir ana makine adı (hostname) belirleme

CLI aracılığıyla bir ağ cihazına uzaktan eriştiğimiz zaman, doğru cihaza oturum açıp açmadığımızı belirlemenin en hızlı yolu, ana makine adını (hostname) görmektir. Ağdaki her cihaz, konumuna veya belirli özelliklere göre benzersiz bir ana makine adına sahip olmalıdır.

Aşağıdaki komutları kullanarak bir hostname belirleyebiliriz. Dikkat etmeniz gereken verdiğiniz hostname bir etki alan adı içermemelidir.

ciscoasa# configure terminal

ciscoasa(config)# hostname ASA-1

ASA-1(config)#

Bir önceki resimde görebildiğimiz gibi, hostname ASA-1 komut girdikten sonra , varsayılan ana makine adı hemen değişti ve ASA-1 yeni ana bilgisayar adı olarak yeni bir satır ile sunuldu .

Saati ayarlamak

Ağa bağlı cihazlarda doğru zaman bilgisi, günlükler (syslog) için çok önemlidir. Günlük girişlerindeki zaman damgaları güvenlik yöneticilerinin meydana gelen olayların sırasını anlamasına yardımcı olabilir. Bir günlük girişi örneği: Güvenlik duvarında bir port taramasının bir uyarısı oluşturulur. Güvenlik yöneticisi, olası saldırıdan önce, sırasında ve sonrasında meydana gelebilecek olayların sırasını gözlemlemek için zaman damgasını kullanabilir. Yerel saat, aşağıdaki komutları kullanarak ASA’da ayarlanabilir:

clock set hh:mm:ss day month year

ASA-1# clock set 6:00:00 1 March 2018ASA’da şu anki zamanı aşağıdaki komutu kullanarak doğrulayabiliriz:

ASA-1# show clock

06:03:17.319 UTC Thu Mar 1 2018ASA’ya bir alan adı atama

Çoğu kuruluşta BT ekibi tüm ağa bağlı aygıtları daha kolay yönetim ve BT verimliliği için bir etki alanına atarlar. domain-name komutunun kullanılması kuruluş / şirketin alan adını ASA için yapılandırılacaktır. Burada ccnasec.localalan adını ASA’ya ekleyeceğiz . Alan adının SSH yapılandırması için zorunlu olduğunu da unutmayın.

ASA-1(config)# domain-name ccnasec.localAlan adını doğrulayalım:

ASA-1(config)# show running-config domain-name

ccnasec.localNot

show Komutları kullanıcı (user) EXEC hariç, ASA üzerinde herhangi modda çalıştırılabilir.

Ayrıcalık yürütme moduna (user exec) erişimin güvenli hale getirilmesi

ASA’nın ayrıcalık moduna yetkisiz erişimi önlemek önemlidir. Ayrıcalık modunda, birçok showkomutu çalıştırılabilir, böylece cihaz hakkında hassas bilgiler görüntülenebilir. Kötü amaçlı bir kişi, bu bilgileri ağa veya kuruluşa zarar vermek için kullanabilir.

Bu işlemi enable passwordparola ile takip edilen komutu kullanarak yapabiliriz . Kullanacağımız parola cisco123:

ASA-1(config)# enable password cisco123running-config deki parolayı doğrulayalım :

show running-config enable komutunu kullanarak , parolamızınrunning-config de varsayılan olarak şifrelenmiş olduğunu görebiliriz.

Not

enable secretkomutu enable password ile eşdeğerdir ASA üzerinde ve en fazla 16 karakter uzunluğunda olabilir.

Parolanın şifrelenmiş olduğunu bu komutla doğrulayabiliriz running-config:

ASA-1(config)# show running-config enable

enable password 9jNfZuG3TC5tCVH0 encrypted

Şifrenin çalışıp çalışmadığını doğrulayalım:

* ) ile temsil edilir .

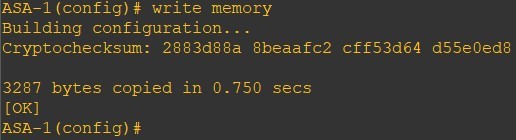

Yapılandırmaları kaydetme

ASA’daki komutlar biraz farklı olduğundanrunning-configdosyasını kaydetmek için write memorykomutu kullanır :

ASA-1(config)# write memoryNot

write memoryKomutu copy running-config startup-configkomutu ile eşdeğerdir.

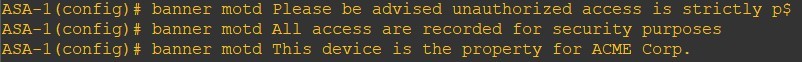

Bir banner belirleme

Yasal uyarı olarak, cihaza yetkisiz erişim sağlayan kişileri uyarmak için bir banner yapılandırılabilir. Bu ASA’nın global yapılandırma modundan ayarlanabilir.

banner ? sözdizimini kullanarak, çeşitli seçenekleri görebiliriz. Her biri belirli bir giriş yöntemi sırasında banner’ı gösterecek dört seçenekle sunuluyor:

ASA-1(config)# banner ?

configure mode commands/options:

asdm Display a post login banner (ASDM only)

exec Display a banner whenever an EXEC process in initiated

login Display a banner before the username and password login prompts

motd Display a message-of-the-day bannerASA’nın çıktısı aşağıdadır:

Burada günün mesajını ( MOTD ) kullanacağız . MOTD, tüm girişler arasında görüntülenir. Burada ASA’ya konsol veya VTY gibi herhangi bir yeni bağlantı için açılan üç satırlık bir banner yapılandırılmıştır.

ASA-1(config)# banner motd Please be advised unauthorized access is strictly prohibited

ASA-1(config)# banner motd All access are recorded for security purposes

ASA-1(config)# banner motd This device is the property for ACME Corp.Dikkat, her yeni satır banner motd komutuyla başlar, bu komutun etkisi mevcut banner’ın altına yeni bir satır ekler:

ASA’daki banner’ı doğrulayalım:

ASA-1(config)# show banner

motd:

Please be advised unauthorized access is strictly prohibited

All access are recorded for security purposes

This device is the property for ACME Corp.Arayüzlere IP adresleri atama

Arabirimleri yapılandırma Cisco yönlendiricirilere çok benziyor, ancak ihtiyaç duyduğumuz iki ek komut var. ASA’ya bir IP adresi atayacağımız her arabirim için bölge ve güvenlik seviyesini (security level) bildirmeliyiz. ASA’nın trafiğin arayüzler ( bölgeler ) arasında akmasına izin verilip verilmeyeceğini anlamak gerekir . Sırasıyla ASA üzerindeki arabirimleri yapılandırmak için aşağıdaki komutları kullanabiliriz:

ASA-1(config)# interface gigabitethernet 0

ASA-1(config-if)# nameif Inside

ASA-1(config-if)# security-level 100

ASA-1(config-if)# ip address 192.168.2.1 255.255.255.0

ASA-1(config-if)# no shutdown

ASA-1(config-if)# exit

ASA-1(config)# interface gigabitethernet 1

ASA-1(config-if)# nameif Outside

ASA-1(config-if)# security-level 0

ASA-1(config-if)# ip address 200.1.1.2 255.255.255.252

ASA-1(config-if)# no shutdown

ASA-1(config-if)# exitNot

ASA, ip address dhcp komutu kullanarak kendi arabirimlerinde DHCP (Dinamik Ana Bilgisayar Yapılandırma Protokolü) istemcisi olarak görev yapabilir . nameif Inside komutu ile bir arabirimdeki varsayılan olarak güvenlik düzeyini 100 olarak ayarlar. Aynısı nameif Outside, için geçerlidir yani bu komut bir arayüzde kullanılıyorsa, varsayılan olarak 0 güvenlik seviyesini ayarlar .

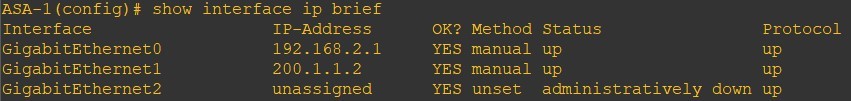

ASA’nın arayüzlerindeki konfigürasyonları doğrulayalım.

Kullanılabilir ara yüzleri, IP adresi atamasını ve Katman 1 (Fiziksel katman) ve Katman 2 (Veri Bağlantısı katmanı) durumlarını doğrulamak için aşağıdaki komutları kullanın:

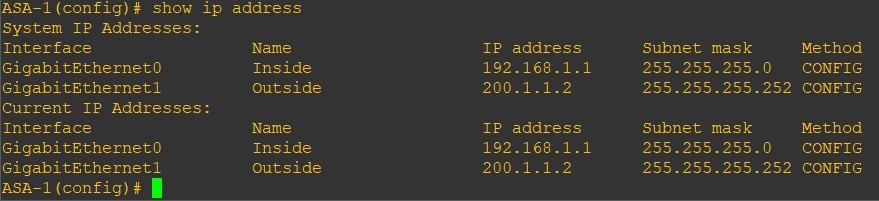

ASA-1(config)# show interface ip briefshow ip addressKomutu arayüzün IP adres bilgilerini nasıl aldığını arayüz kimliği, arayüz adı, IP adresi, alt ağ maskesi vb. bilgileri bize sunuyor:

show running-config interfaceKomutun kullanılması, ASA’daki tüm arabirimlerin altındaki yapılandırmaları görüntüler.

ASA-1# show running-config interface

!

interface GigabitEthernet0

nameif Inside

security-level 100

ip address 192.168.2.1 255.255.255.0

!

interface GigabitEthernet1

nameif Outside

security-level 0

ip address 200.1.1.2 255.255.255.252

!Varsayılan statik rota ayarlama

Varsayılan rotanın amacı, kuruluşunuzun ağının dışındaki bir ağ için hedeflenen trafiği göndermektir.

Varsayılan bir statik rota ayarlamak oldukça basittir. ASA routekomutunu kullanır , sonra giden arabirim ( Outside), 0.0.0.0 0.0.0.0herhangi bir ağ adresiyle eşleşir ve son olarak bir sonraki atlama IP adresini belirtilir.

Not

Varsayılan statik yol, yönlendirici veya güvenlik duvarının yönlendirme tablosundaki son giriş olarak yerleştirilir, çünkü aygıt, bir eşleşme bulunana kadar yönlendirme tablosunu yukarıdan aşağıya okur.

Aşağıdaki formatı kullanarak, bilgimizi buna göre değiştirebiliriz:

route <outgoing interface> <network-id> <subnet mask> <next-hop>

ASA-1(config)# route outside 0.0.0.0 0.0.0.0 200.1.1.1Statik rotayı doğrulayalım:

ASA-1(config)# show running-config route

route Outside 0.0.0.0 0.0.0.0 200.1.1.1 1show routeASA’nın yönlendirme tablosunu görüntülemek için kullanılır, son rotanın bir S* ile tanımlandığını görebiliriz , 200.1.1.1bir sonraki atlama IP’sine ve Outside olarak adlandırılmış bir arabirime sahip varsayılan bir statik yoldur . ASA’nın yönlendirme tablosunda bir girişi olmayan bir ağ için hedeflenen herhangi bir paket, aşağıdaki yollarla paketi varsayılan yola gönderir.

Yerel kullanıcı hesabı oluşturma

Cisco ASA kullanıcı hesaplarına özel ayrıcalıklar atamak ve faaliyetleri takip etmek için yerel AAA servisini kullanabilir.

Kullanıcı adı Adminve class123 şifresi olan bir kullanıcı hesabı oluşturalım ve aşağıdakileri kullanarak hesabı en yüksek ayrıcalığa atayalım yani 15:

ASA-1(config)# username Admin password class123 privilege 15ASA’daki yerel kullanıcı hesaplarını doğrulayalım:

ASA-1(config)# show running-config user

username Admin password lDWc9Yty0R9.LaJt encrypted privilege 15Uzaktan erişim

Bazen, ASA’nın konuşlandırıldığı aynı binada veya şehirde bulunamazsınız, ancak bir yapılandırmayı gidermek ya da değiştirmek için, ona erişmeniz gerekir. Bunun için uzaktan erişimi yapılandırmamız gerekir.

SSH Yapılandırması

SSH, ASA yöneticisine güvenli bir şekilde erişime izin verir ASA güvenlik duvarına bir ağ üzerinden bir Terminal bağlantısı üzerinden erişin. SSH, gönderen ve alan cihazlar arasındaki trafiği şifrelemek ve şifresini çözmek için şifreleme anahtarlarını kullanır.

Başlamak için şu adımları izleyin:

- Bir ana makine adı ayarlayın (Daha önce vermediyseniz):

ASA-1(config)# hostname ASA-1- Bir alan adı atayın:

ASA-1(config)# domain-name ccnasec.local- Şifreleme anahtarlarını oluşturun:

ASA-1(config)# crypto key generate rsa modulus 2048- Bir kullanıcı hesabı oluşturun (yerel AAA servisi):

ASA-1(config)# username Admin password class123 privilege 15- Kullanıcı hesabı için yerel veritabanını sorgulamak üzere SSH’yi yapılandırın:

ASA-1(config)# aaa authentication ssh console LOCAL- Hangi cihazın / ağın ASA’ya ve gelen arabirime uzaktan erişeceğini belirleyin:

ASA-1(config)# ssh 192.168.1.0 255.255.255.0 Inside- Sadece SSHv2-gelen bağlantılarını kabul edin (isteğe bağlı):

ASA-1(config)# ssh version 2- Bir hareketsizlik zamanlayıcısını 2 dakika için ayarlayın (isteğe bağlı):

ASA-1(config)# ssh timeout 2Aşağıda, uzaktan erişim için SSH’yi kurmak için gereken komutların tümünü görebilirsiniz.

show running-config sshKomutunu kullanarak SSH yapılandırmamızı doğrulayabiliriz , ancak bu komut ASA üzerindeki tüm SSH konfigürasyonlarını göstermez:

ASA-1(config)# show running-config ssh

ssh stricthostkeycheck

ssh timeout 5

ssh key-exchange group dh-group1-sha1Şimdi bilgisayarınızdan PuTTY’yi açın ASA’nın IP adresini girin ve SSHseçeneğini belirleyin:

ssh -l Admin 192.168.2.1Komutunun kullanılması yönlendirici veya anahtar ile ASA arasında güvenli bir terminal bağlantısı kurulmasını sağlayacaktır.

R2#ssh -l Admin 192.168.2.1Burada görebileceğimiz gibi, terminal bağlantısı başarılı oldu, cihaz ana bilgisayar adı şimdi ASA-1:

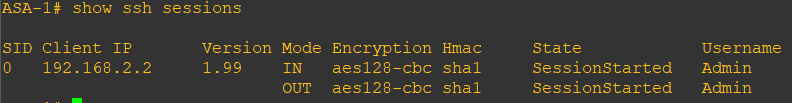

Herhangi bir zamanda ASA’ya hangi kullanıcının SSH üzerinden bağlandığını görebiliriz. show ssh sessionskullanıcı istemci makinesinin IP adresini ve kullanıcı adını sağlar. SSH sürümü, şifreleme türü ve algoritmaları, bütünlük denetimi algoritmaları ve bağlantı durumu gibi başka bilgiler de vardır:

Telnet Yapılandırması

SSH’den farklı olarak Telnet’in güvensiz olmasıdır. Telnet bağlantısı üzerinden aktarılan veriler şifrelenmez ve Man-in-the-Middle ( MITM ) saldırıları ile ele geçirilebilir. Telnet’i yapılandırmak SSH’den çok daha basittir. Aşağıdaki adımlar süreç boyunca size yol gösterecektir:

- Alt ağ maskesi ve gelen arabirim ile protokolü ve ağ kimliğini belirtin:

ASA-1(config)# telnet 192.168.2.0 255.255.255.0 Inside- Telnet kimlik doğrulaması için bir parola belirtin veya geçerli bir kullanıcı hesabı için yerel veritabanını sorgulamak üzere AAA özelliğini kullanın:

ASA-1(config)# passwd cisco456Aşağıdaki komut, ASA’ya gelen tüm Telnet bağlantılarını sorgulamak için yerel kullanıcı adı veritabanını kullanmasını söyler:

ASA-1(config)# aaa authentication telnet console LOCAL

Aşağıdaki görüntü doğrudan ASA-1cihazda girilen komutları göstermektedir :

ASA’daki Telnet yapılandırmamızı doğrulayalım:

ASA-1(config)# show running-config Telnet

Telnet 192.168.2.0 255.255.255.0 Inside

Telnet timeout 5Genel yapılandırma modunda girildiğinde, aşağıdaki komutlar ASA’daki Telnet hizmetlerini devre dışı bırakır:

clear configure telnetNot

Bir servis gerekli değilse, onu kapatın. Örneğin, uzaktan erişim için yalnızca SSH kullanıyorsanız, lütfen Telnet servisinin devre dışı olduğundan emin olun.

Şimdi bir Telnet oturumu kullanarak ASA’ya bağlanmaya çalışalım. PuTTY kullanarak, ASA’nın IP adresini girin ve Telnet i seçin .

Not

Telnet sunucusu 23. portu kullanır ve SSH 22. portu kullanır .

Bir Telnet istemcisi, Cisco aygıtlarının işletim sistemine telnetkomutu ile eklendiğinden, ASA’nın telnet bağlantısını başlatmak için ASA’nın IP adresini izleyen komutu kullanabiliriz :

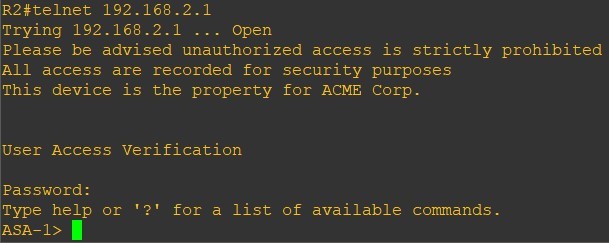

R2#telnet 192.168.2.1Gördüğümüz gibi, Yönlendirici bir Telnet oturumu başlattı, banner CLI’da sunuldu, kimlik bilgilerimizi girmemiz istenir ve ardından ASA’ya erişim verilir:

Bunu, hostname ASA-1 olarak başarılı bir giriş olarak değiştirdikçe görebiliriz.

Bağlantı Noktası Adres Çevirisi’ni (PAT) Yapılandırma

Akıllı cihazlar ve IoT cihazları geliştikçe İnternet üzerinden iletişim kurmak için bir IP adresi gerektirecektir. Her cihaz bir genel IP adresi alsaydı, genel adres alanı yıllar önce tükenirdi. Bu tükenmeyi korumak için bir yöntem NAT’ın kullanılmasıydı. NAT, tek bir IP adresinin arkasında bir ağın tamamının gizlemesini sağlar. Bu, kuruluşların, Internet’e bakan yönlendiricisi veya güvenlik duvarı bağlantı noktasındaki tek bir genel IP adresine sahip olmalarına olanak tanır ve özel yerel alan ağında birçok düğümün, özel IPv4 adresine (RFC1918), iletişim kurmak için bir genel IPv4 adresine çevrilmesini sağlar.

Bu bölümde, Bağlantı Noktası Adres Çevirisi ( PAT ) yapılandıracağız . NAT’ın bu formu, tek bir IP’nin arkasındaki tüm bir alt ağın gizlemesine izin verir.

ASA’da PAT’yi yapılandırmaya başlayalım:

- Bir ağ nesnesi oluşturun:

ASA-1(config)# object network inside-net- Alt ağ özelliğini atayın:

ASA-1(config-network-object)# subnet 192.168.1.0 255.255.255.0- Çeviri yönünü belirtin (gelen ve giden arayüzler):

ASA-1(config-network-object)# nat (inside,outside) dynamic interfaceAşağıdaki tüm komutların bir örneğidir:

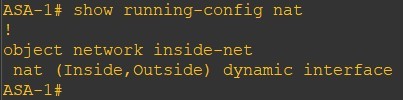

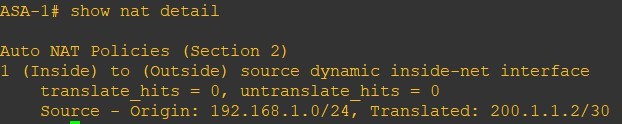

NAT konfigürasyonlarımızı doğrulayalım:

ASA-1(config)# show running-config nat

!

object network inside-net

nat (Inside,Outside) dynamic interfaceKullanabileceğimiz başka bir komut show nat detail, bu bize Objectgrubun, içeriğini ve çevrilmekte olan ağ (lar) ı sağlar.

ASA-1# show nat detailNot

Mevcut çeviri bilgilerini görüntülemek için show xlate komutu kullanın.

Adaptive Security Device Manager’ı (ASDM) Ayarlama

CLI kullanmak eğlenceli olabilir, ama bazen bir GUI, birçok görev için daha uygun olabilir. CCNA güvenlik sertifikası için adaylar gerekli CLI komutlarını ve GUI’yi bilmek ve anlamak zorundadır. Daha önce de belirtildiği gibi, Cisco ASA yönetim için özel bir GUI kullanıyor. ASDM özellikle ASA’larda kullanılmaktadır ve yönetimi ve izlemeyi çok daha kolay hale getirir.

Başlamak için, ASDM dosyasını istemci bilgisayarımıza almak için ASA üzerindeki güvenli web sunucusunu etkinleştirmeliyiz. Ardından, yönetim için ASDM’yi kullanarak belirli bir istemci veya ağın ASA’ya bağlanmasına izin vereceğiz:

- ASA’da HTTPS hizmetini etkinleştirin:

ASA-1(config)# http server enable- Bir ana bilgisayarın veya ağın ASDM’yi kullanarak ASA’ya erişmesine izin vermek için bir kural oluşturun:

ASA-1(config)# http 192.168.2.0 255.255.255.0 Inside- Gelen bağlantı için bağlantı noktasını yapılandırın. Varsayılan bağlantı noktası

443yapılandırılmamışsa (bu adım isteğe bağlıdır):

ASA-1(config)# http server enable <port number>Aşağıdaki ekran görüntüsü CLI’den 1 ve 2 numaralı adımları göstermektedir:

3. adım isteğe bağlı olduğundan, aşağıdaki ekran görüntüsü varsayılandan (443) başka bir bağlantı noktası seçmek için mevcut seçenekleri gösterir :

Bu tamamlandığında, web tarayıcınızı ve ASA’nın IP adresine gidin. Sonrasında Install ASDM Launcher and Run ASDM linkine tıklayın . Lütfen dikkat, ASDM istemci yazılımının başarıyla çalışması için bir JRE’ye gereksinim duyar.

JRE uygulaması Oracle’ın web sitesinde (https://www.java.com/tr/download) bulunabilir.

Yüklendikten sonra ASDM Launcher uygulamasını açın. Device IP Address/Name, kısmına ASA IP adresini (192.186.2.1) Username( yapılandırılmışsa) ve Password bilgilerini ilgili alanlara girin ve OKtıklayın.

Web sitesi sertifikasının yayıncısına güvenip güvenmediğinizi soran bir güvenlik uyarısı penceresi görünecektir Yes deyin geçin. ASA kendinden imzalı bir sertifika ürettiğinden, istemci makineleri her zaman kendi imzasını taşıyan bir sertifikayı güvenilmez olarak kabul edildiğinde bu uyarıyı alacak:

Sonunda mutlu son ve karşımızda ASDM penceresi ve menüler.

ASDM’yi Tanıma

CLI kullanılarak yapılabilecek her şey ASDM ile elde edilebilir. ASDM kurulduktan sonra en yaygın uygulama temel yapılandırmaları gerçekleştirmektir.

Not

Aygıt yetkilendirme sırasında, HTTP sunucusunu etkinleştirdiğinizden ve istemci makinenizin / ağınızın web tarayıcısı üzerinden ASA’ya erişmesine izin verdiğinizden emin olun.

ASDM üzerinede Wizards| Startup Wizardtıklayın .

Bir sonraki pencerede CLI ile yaptığımız yapılandırma varsa görünecektir. Tüm konfigürasyonları fabrika ayarlarına sıfırlamak veya mevcut konfigürasyonu değiştirmek için iki seçenek mevcut olacaktır. Sonuncuyu seçeceğiz veNext e tıklayacağız .

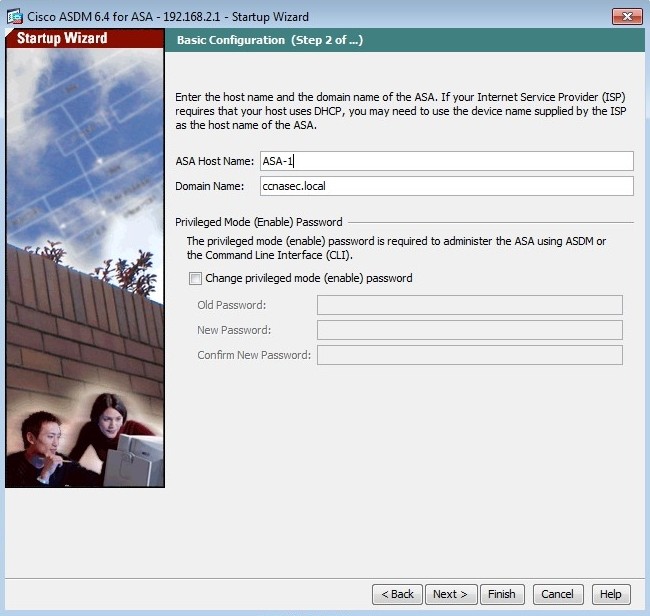

Aşağıdaki pencere, ana bilgisayar adını, alan adını değiştirmemize ve etkinleştirme parolasını ekleme / değiştirme / devre dışı bırakmamıza izin verir (ASA’nın ayrıcalık moduna erişmek için kullanılır):

Ardından, Outside Interface Configurationyapılandırıldı:

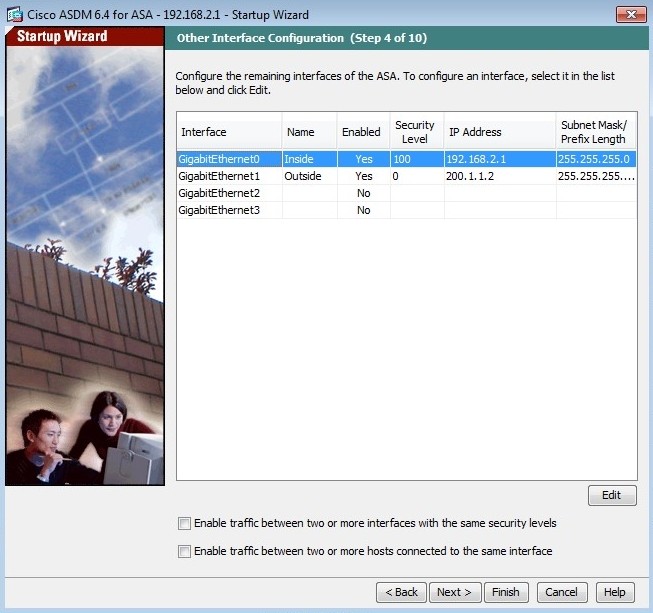

Aşağıdaki pencere, ASA’nın tüm arayüzlerinde daha fazla konfigürasyona izin verir. Bir arayüzdeki konfigürasyonları değiştirmek için, sadece arayüzü seçin ve Edit e tıklayın. IP Address, Subnet Mask, Interface Name, Security Level, ve diğer özellikleri değiştirmek mümkün olacaktır:

Burada, ASA’ya statik yollar eklenebilir:

Aşağıdaki pencere bir DHCP sunucusunun yapılandırılmasına izin verir. Bu, ASA, DHCP hizmetlerini gerektiren küçük bir şube ofisinde kurulmuşsa yararlıdır:

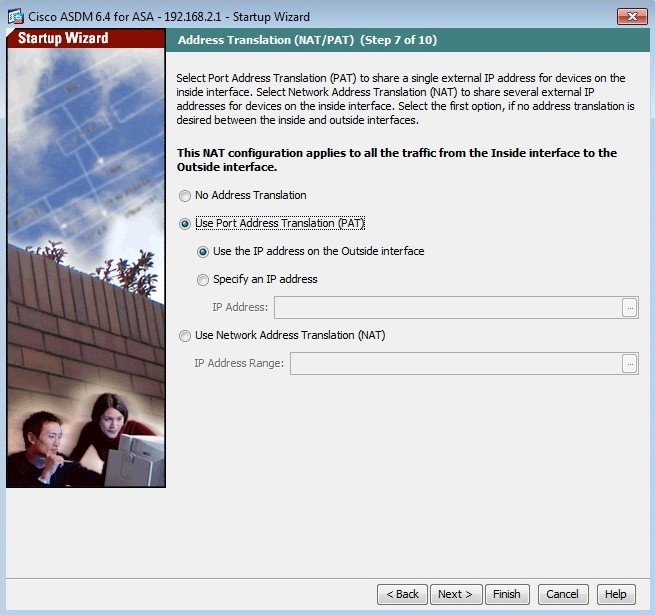

NAT burada yapılandırılabilir. Kuruluşunuz yalnızca bir genel IP adresi kullanıyorsa, PAT kullanılacaktır. PAT bir ağı maskelemek için tek bir IP adresine izin verir. Bir örnek evdeki internet bağlantınız olabilir. Yönlendiriciniz / modeminizin sadece bir tane genel IP adresi vardır ve dahili ağınız özel IP adreslerine sahip birden fazla aygıta sahiptir (RFC 1918). Tüm özel IP adresleri internete erişirken genel IP’ye çevrilecektir. İnternet’teki kullanıcılar, yalnızca bir genel IP adresini görecekler ve arkasındaki cihazları görmeyecekler.

ASDM, IP arayüzünü dış arayüzde veya belirli bir IP’de kullanmamıza izin verir:

SSH, Telnet ve ASDM erişimi aşağıdaki pencerede değiştirilebilir:

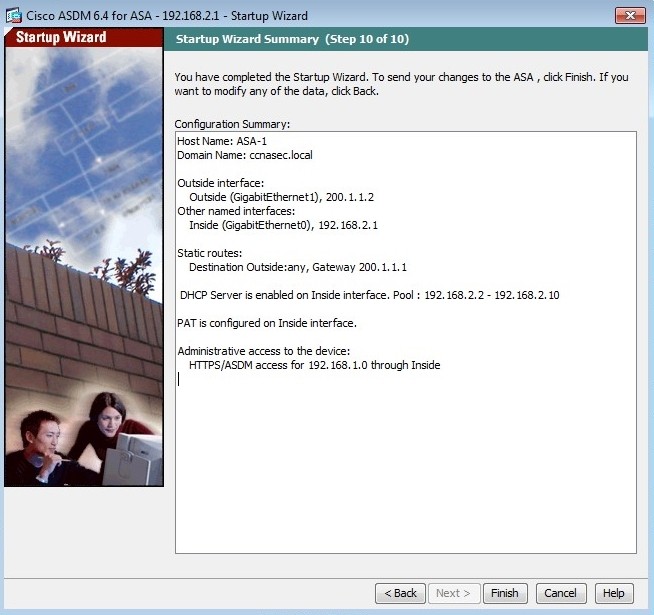

Son pencere, ASA’ya uygulanmadan önce yapılandırmaların bir özetini sunar:

Konfigürasyonlar ASA’ya uygulandıktan sonra hala running-config içindedir . running-config, RAM’de depolanır, bu nedenle cihaz güç kaybederse veya yeniden başlatılırsa, geçerli yapılandırmalar kaybolur.

Not kısmında “running-config startup-config” komutundan önce “copy” unutulmuş. 🙂

Teşekkürler.